IIS - Configureren Strong CipherSuites

Onderstaande handleiding zorgt ervoor dat zwakkere cryptografische algoritmen worden uitgeschakeld in het register van de Windows omgeving. Deze handleiding beschrijft de handmatige stappen, het is echter om gebruik te maken van IIS Crypto, door Nartac Software.

Het gebruik van bepaalde cryptografische algoritmen en protocollen beperken in Schannel.dll

De registersleutels en bijbehorende waarden in Windows Server 2008, Windows 7, en Windows Server 2008 R2 zien er anders uit dan die in Windows Server 2003 en eerdere versies. De register locatie in Windows 7, Windows Server 2008, en Windows Server 20008 R2 en de standaard waarden zijn als volgt:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel]"EventLogging"=dword:00000001[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Ciphers][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\CipherSuites][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Hashes][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\KeyExchangeAlgorithms][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 2.0][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 2.0\Client]"DisabledByDefault"=dword:00000001

Deze inhoud wordt getoond in standaard REGEDIT export formaat.

Let op:

- De Ciphers sleutel mag geen waarden of sub-sleutels bevatten.

- De CipherSuites sleutel mag geen waarden of sub-sleutels bevatten.

- De Hashes sleutel mag geen waarden of sub-sleutels bevatten.

- De KeyExchangeAlgorithms sleutel mag geen waarden of sub-sleutels bevatten.

- De Protocols sleutel moet de volgende sub-sleutels en waarden bevatten:

- Protocols

- SSL 2.0

- Cliënt

- DisabledByDefault REG_DWORD 0x00000001 (value)

- Cliënt

- SSL 2.0

- Protocols

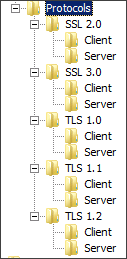

Windows Server 2008, Windows Server 2008 R2, en Windows 7 ondersteunen de volgende protocollen:

- SSL 2.0

- SSL 3.0

- TLS 1.0

- TLS 1.1

- TLS 1.2

Deze protocollen kunnen worden uitgeschakeld op de server of cliënt omgeving. Onderstaande scenario's zijn mogelijk:

- Het protocol wordt weggelaten van de lijst van ondersteunde protocollen in de Cliënt Hello als er een SSL connectie wordt gestart.

- Het protocol wordt uitgeschakeld op de server. Deze antwoordt niet door geen gebruik te maken van dit protocol, zelfs wanneer de cliënt een verzoek doet voor SSLv3.0.

De cliënt en server sub-sleutels verwijzen naar elk protocol. Een protocol voor de cliënt of voor de server kan worden uitgeschakeld. Let er hierbij op dat het uitschakelen van Ciphers, hashes, of CipherSuites invloed heeft op zowel de cliënt als de server. Onder de Protocollen sleutel moeten de nodige sub-sleutels worden aangemaakt om dit te bereiken. Bijvoorbeeld:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 2.0][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 2.0\Client]"DisabledByDefault"=dword:00000001[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 2.0\Server][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 3.0][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 3.0\Client][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 3.0\Server][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.0][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.0\Client][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.0\Server][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.1][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.1\Client][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.1\Server][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.2][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.2\Client][HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\TLS 1.2\Server]

Wanneer de sub-sleutels zijn gegenereerd ziet het register er als volgt uit:

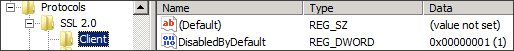

Client SSL 2.0 is standaard uitgeschakeld in Windows Server 2008, Windows Server 2008 R2, en Windows 7. Dit betekent dat de cliënt SSL 2.0 niet zal gebruiken om een Cliënt Hello te starten. Het register zal er als volgt uitzien:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 2.0\Client]"DisabledByDefault"=dword:00000001

Net zoals Ciphers en KeyExchangeAlgorithms, kunnen protocollen worden in- of uitgeschakeld. Selecteer de kant van de verbinding waarvoor het protocol ingeschakeld moet worden en voeg de "Enabled" = dword: 00000000 waarde toe. Hiermee worden andere protocollen uitgeschakeld. Het volgende voorbeeld schakelt SSL 2.0 voor de server en ook SSL 2.0 voor de cliënt uit:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 2.0\Client]"DisabledByDefault"=dword:00000001 <Default client disabled>[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\Schannel\Protocols\SSL 2.0\Server]"Enabled"=dword:00000000 <Disables SSL 2.0 server-side>

Herstart de server na het maken van de wijzigingen.

Hulp nodig?

![]() Bel ons op

+31 88 775 775 0

Bel ons op

+31 88 775 775 0

SSLCheck

De SSLCheck controleert of je certificaat goed op je server is geïnstalleerd en of er mogelijke problemen zijn.